Sichere Nutzung der Cloud: Wann dürfen vertrauliche Daten in externe Cloud-Dienste?

Bis März 2023 werden an der ETH Zürich neue Regelungen zur Cloud-Nutzung umgesetzt. Was sich ändert und was dies für Ihre Daten bedeuten kann, erfahren Sie in diesem Artikel.

In Forschung, Lehre und Verwaltung der ETH ist virtuelles, vernetztes Arbeiten unumgänglich. Dafür scheinen Cloud-Dienste eine sehr zugängliche Lösung zu bieten.

Allerdings: Wenn diese Cloud-Dienste von externen Anbietern angeboten werden (sogenannte externe IT-Services), ist nicht gesichert, in welchem Land die Daten der ETH liegen, welche Gesetze greifen (z.B. beim Datenschutz), und wie gut die Daten vom Anbieter geschützt werden.

Deshalb dürfen als «intern» und als «vertraulich» klassifizierte Daten nicht unbesehen in externe Cloud-Dienste geladen werden – und als «streng vertraulich» eingestufte Daten dürfen überhaupt nicht in der Cloud gespeichert oder bearbeitet werden (vgl. Art. 22 bzw. Art. 22bis der Weisung «Informationssicherheit an der ETH Zürich»).

Im Folgenden finden Sie Antworten auf einige der häufigsten Fragen rund um die Cloud-Nutzung.

Darf ich generell Cloud-Dienste an der ETH für interne und vertrauliche Daten verwenden?

Ja, aber nur unter bestimmten Voraussetzungen. Die ETH stellt selbst eigene Cloud-Dienste zur Verfügung. Sie sind daher unbedenklich und können auch für Daten genutzt werden, die als «intern» und «vertraulich» eingestuft sind.

Diese internen Cloud-Dienste stehen zur Verfügung:

- Polybox: Speicherplatz, der allen ETH-Angehörigen zur Verfügung steht. Die Polybox ermöglicht zudem das gemeinsame Arbeiten an Dokumenten. Vertrauliche Daten dürfen in der Polybox gespeichert werden.

- Wenn ein besonders hoher Schutz für Forschungsdaten gewährleistet sein muss, bieten die Scientific IT Services passende Plattformen an, wie z.B. Leonhard Med.

Wie können externe Cloud-Dienste an der ETH genutzt werden?

In diesem Fall muss aufgrund vorgegebener Kriterien eingeschätzt werden, ob ein externer Cloud-Dienst für «interne» oder «vertrauliche» Daten sicher genug ist.

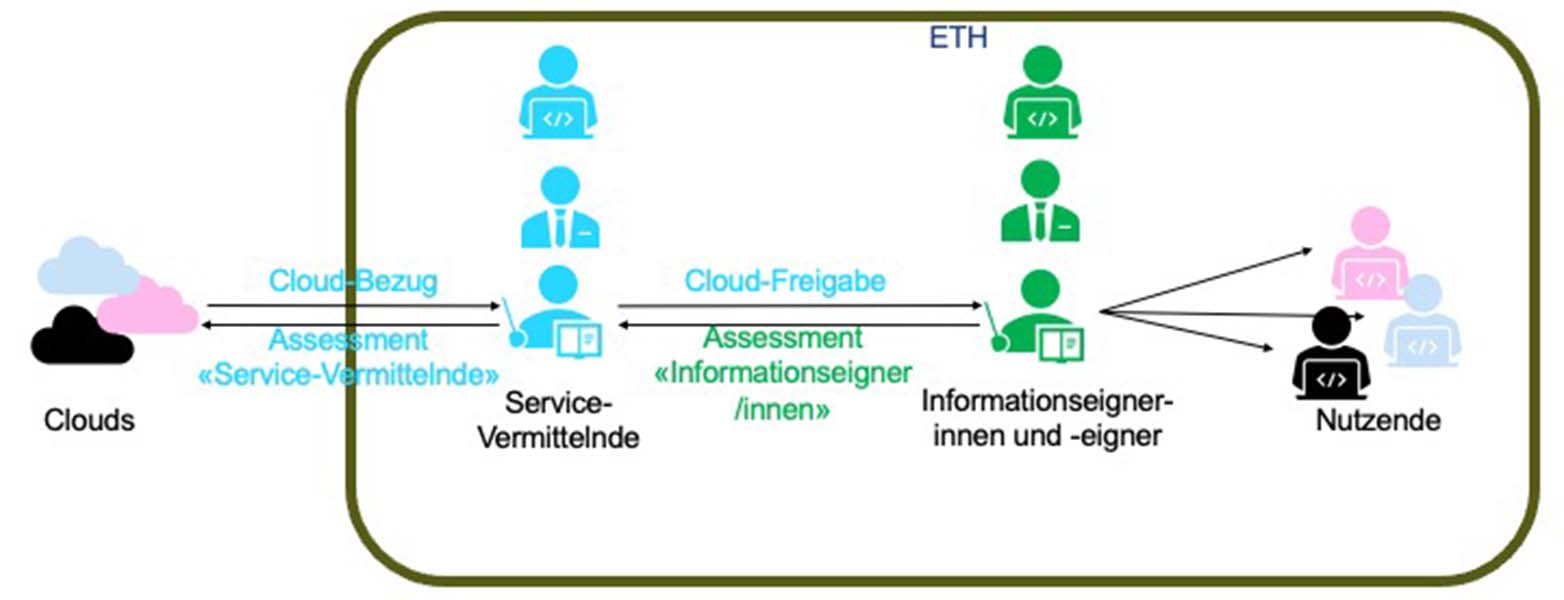

Um externe Cloud-Dienste an der ETH einheitlich nutzen zu können und um einen ausreichenden Schutz der auszulagernden Daten anzustreben, sind zwei Rollen definiert worden: Service-Vermittelnde und Informationseignerinnen und -eigner.

Service-Vermittelnde

Rolle: «Service-Vermittelnde» beziehen externe IT-Dienstleistungen wie Cloud-Dienste und verantworten im Wesentlichen das Vertragsmanagement mit dem Cloud-Anbieter. Typischerweise sind Service-Vermittelnde die zentralen Informatikdienste, die Informatik-Support-Gruppen, aber auch Professorinnen und Professoren, die für die Mitglieder ihrer Gruppe oder für das benachbarte Institut einen spezifischen Cloud-Dienst zur Verfügung stellen möchten, oder aber auch Departementsvorsteherinnen und -vorsteher bzw. -koordinatoren sowie Abteilungs- oder Stabsleitende etc.

Aufgaben: Der/die Service-Vermittelnde überprüft im Zuge des Vertragsmanagements den vom externen Cloud-Dienst gebotenen Schutz für die auszulagernden Daten der ETH. Aufgrund dieser Prüfung gibt er/sie den externen Cloud-Dienst für den vorgesehenen Einsatzzweck für ETH-Angehörige frei.

Ob als «intern» oder als «vertraulich» klassifizierte Daten in einen externen Cloud-Dienst ausgelagert werden dürfen, ist abhängig davon, wie hoch der Schutz für diese Daten sein muss. Beispiele für zu überprüfende Kriterien sind: Multi-Faktor-Authentifizierung, Datenschutz-Vorgaben, Server-Standort (sollte in der Schweiz oder der EU sein), Gerichtsstand etc. Die vollständige Liste finden Sie in den «IT-Richtlinien und IT-Grundschutzvorgaben der ETH Zürich» (vgl. Art. 6, Art. 10 und Art. 11).

Bitte beachten Sie dabei auch: Als «streng vertraulich» klassifizierte Daten dürfen nie in externe Cloud-Dienste ausgelagert werden. Somit dürfen Service-Vermittelnde keine externen Cloud-Dienste für die Auslagerung von «streng vertraulichen» Daten innerhalb der ETH zur Verfügung stellen.

Informationseigner/-innen

Rolle: Die zweite wichtige Rolle ist jene der «Informationseignerinnen und -eigner». Sie sind verantwortlich für die Daten, welche in ihrem Namen erhoben und bearbeitet werden und entscheiden im Wesentlichen, ob sie ihre Daten in externe Cloud-Dienste auslagern wollen oder nicht (Nota bene: Der Entscheid zur Auslagerung von Daten der ETH Zürich obliegt nicht den Service-Vermittelnden. Diese stellen lediglich einen externen Cloud-Dienst zur Verfügung und geben diesen Cloud-Dienst für einen spezifischen Einsatzzweck frei.)

Aufgaben: Informationseignerinnen und -eigner müssen vor allem in der Lage sein, einzuschätzen, ob ein innerhalb der ETH freigegebener Cloud-Dienst den Schutzanforderungen ihrer Daten gerecht wird. Sie sollen also das Risiko einschätzen, welches sie durch die Auslagerung ihrer Daten in den vorgesehenen Cloud-Dienst eingehen. Abhängig von den auszulagernden Daten prüfen sie in diesem Zuge auch, ob ihre Daten eventuell der Exportkontrolle unterstehen oder aber ob eine Datenschutz-Folgeabschätzung notwendig wird, bevor die Daten in den externen Cloud-Dienst ausgelagert werden.

Es ist möglich, dass eine Person beide Rollen wahrnimmt – jene des Service-Vermittelnden und jene des Informationseigners. Dies ist z.B. der Fall, wenn eine Professorin einen externen Cloud-Dienst für ihre eigene Forschung sowie für die Mitarbeitenden ihres Instituts beziehen will. Sie muss dann die Kriterien entsprechend ihrer beider Rollen überprüfen.

Unterstützung durch Fragenkatalog

Für beide Rollen werden rechtzeitig vor In-Kraft-Treten der Weisungen entsprechende Fragenkataloge bzw. Assessments zur Verfügung gestellt, welche Service-Vermittelnde und Informationseigner durchführen und dokumentieren, um ihre Daten sicher in Cloud-Services nutzen zu dürfen. Diese Assessments werden mit Hilfe der zentralen Informatikdienste (ID) im Auftrag des Chief Information Security Officers (CISO) der ETH gesammelt, um in Zukunft eine Liste geprüfter Cloud-Dienste und anderer extern an der ETH genutzter IT-Dienstleistungen für die ETH anbieten zu können.

Übergangsbestimmungen: Was ändert sich wann?

Die Regelungen zur Cloud Nutzung, wie sie in den «IT-Richtlinien und IT-Grundschutzvorgaben der ETH Zürich» stehen, sollen bis März 2023 umgesetzt werden (Art. 16).

Für Service-Vermittelnde ist es deshalb schon heute von Vorteil, die durch sie zur Verfügung gestellten externen Cloud-Dienste zu überprüfen, ob und inwiefern diese die Vorgaben der «IT-Richtlinien und IT-Grundschutzvorgaben der ETH Zürich» erfüllen.

Möchte indes ein Informationseiger bzw. eine Informationseignerin vertrauliche Daten schon heute in einen bestehenden externen Cloud-Dienst auslagern, so ist es notwendig, mit dem Service-Vermittelnden Kontakt aufzunehmen und abzuklären, ob dies möglich ist bzw. ob der externe Cloud-Dienst schon heute die Anforderungen der «IT-Richtlinien und IT-Grundschutzvorgaben der ETH Zürich» erfüllt. Eine Auslagerung ist dann nur nach Durchführung der oben erwähnten Einschätzung seitens Informationseignerin bzw. Informationseigner möglich.

Für neue externe Cloud-Dienste gelten die Regelungen der «IT-Richtlinien und IT-Grundschutzvorgaben der ETH Zürich» ab sofort.

Zur Unterstützung der Service-Vermittelnden bzw. dem/der Informationseigner/in bei ihren Aufgaben werden in Kürze Formulare (Assessments) zur Verfügung gestellt.

Domenico Salvati (CISO) über die neuen Regelungen

Domenico Salvati, warum wurden neue Regeln für die Cloud-Nutzung geschaffen?

Bisher war die Nutzung interner, aber insbesondere vertraulicher Daten in externe Cloud-Dienste nicht bzw. zu restriktiv geregelt. Um hierfür eine rechtliche Grundlage zu schaffen, werden nun die entsprechenden Schutzstandards definiert.

Um mit einem externen Forschungspartner zusammenarbeiten zu können, soll ein bestimmter externer Cloud-Dienst verwendet werden. Was muss ich dabei beachten?

Sollte es sich um einen externen Cloud-Dienst handeln, der innerhalb der ETH noch nicht freigegeben wurde, muss zuerst das Vertragsmanagement mit dem externen Cloud-Anbieter angegangen werden. Sie befinden sich dann in der Rolle eines Service-Vermittelnden, der den entsprechenden externen Cloud-Dienst prüft, für welche Art von Daten sich der Dienst prinzipiell eignet. Erst nach einem positiven Assessment, für das in den kommenden Monaten entsprechende Unterlagen zur Verfügung gestellt werden, kann der externe Cloud-Dienst für die Benutzung innerhalb der ETH freigegeben werden.

Welche Kriterien müssen beachtet werden, wenn vertrauliche Daten in einen externen Cloud-Dienst ausgelagert werden sollen, der für die Verwendung innerhalb der ETH bereits freigegeben wurde?

In diesem Fall ist die Informationseignerin bzw. der Informationseigner dafür verantwortlich, den Schutz festzulegen, welchen die Daten benötigen. Sind die Daten als «intern» oder als «vertraulich» einzustufen, muss ein Cloud-Dienst gewählt werden, der entsprechend der Klassifizierung der Daten als für gut befunden wurde. Die Klassifizierung der Daten in z.B. «intern» oder «vertraulich» erfolgt risiko-basiert und ist in der Weisung «Informationssicherheit an der ETH Zürich» definiert. Ganz besonders wichtig sind hierbei die Anhänge der Weisung, da hier konkrete Beispiele für gängige Datentypen sowie die notwendigen Schutzmassnahmen erläutert werden. Nota bene: «Streng vertrauliche» Daten dürfen nicht in einen externen Cloud-Dienst ausgelagert werden.

Wo kann ich Hilfe bekommen, um als Service-Vermittelnder einen Cloud-Dienst zu evaluieren?

Die Informatikdienste können, genauso wie ich, bei der Beratung unterstützen.

Wo kann ich herausfinden, welche Cloud-Dienste an der ETH schon freigegeben wurden?

Die Freigabe externer Cloud-Dienste für als «vertraulich» klassifizierte Daten der ETH hat den grossen Vorteil, dass sie von der ID im Auftrag des CISO entsprechend in Listen aufgenommen werden können. Damit kann einfach überprüft werden, ob ein gewünschter Service schon auf Eignung gecheckt und an anderer Stelle in der ETH eingesetzt wird.

Es kann auch hilfreich sein, sich vorab zu fragen, ob nicht auch ETH-eigene Lösungen – wie z.B. die Polybox oder die Plattform Leonhard Med – geeignet sind, da diese viel schneller und leichter verfügbar sind.

Dr. Domenico Salvati ist Chief Information Security Officer (CISO) an der ETH Zürich.

Kommentare

Noch keine Kommentare