Geräte schützen

IT-Geräte enthalten das Wichtigste: Daten zu unserer Arbeit, Forschung und Freizeit, zu unseren Kontakten und Gewohnheiten.

Wissenswertes

Viren

Typisch für Viren ist, dass sie sich nicht aktiv verbreiten, sondern mit einer Datei, einem Programm oder Wechselmedium wie einem USB-Stick auf das System gelangen und dort andere Dateien und Programme befallen.

Würmer

Nach dem Einschluss im System verbreiten Sie sich aktiv. Sie verschicken sich beispielsweise selbst weiter über E-Mail oder verbreiten sich über ungepatchte Sicherheitslöcher und infizieren so weitere Systeme.

Trojaner

Ein scheinbar harmloses Programm mit einer versteckten Schadensfuntkion wird Trojaner oder auch Trojanisches Pferd genannt.

Der eingeschleuste Virus, Wurm oder die Spyware übermittelt so unbemerkt sensible Daten, beispielsweise Kreditkartennummern oder Passwörter für das Online-Banking oder E-Mail-Accounts.

Besonders gefährlich sind sogenannte Backdoor-Trojaner. Dabei erhält der Hacker über ein Hilfsprogramm Zugriff auf fremde Computer.

Spyware

Verhalten von Benutzenden, Surfgewohnheiten und persönliche Daten: Spyware spioniert und sammelt digitale Spuren.

Unter einem scheinbar nützlichen Vorwand wird beim Download eines Programms zusätzlich schädliche Malware installiert. Das eingeschleuste Programm spioniert das Verhalten des Nutzers aus oder sammelt Daten, zum Beispiel E-Mail-Adressen aus den Adressbüchern.

Die Daten werden anschliessend verkauft, beispielsweise für Werbezwecke. Oft ködert Spyware mit kostenlosen «Goodies» wie hübsche Bildschirmschoner oder Gratis-Software.

Ransomware

Bei Ransomware handelt es sich um einen Erpresser-Trojaner.

Daten auf der Festplatte oder auf Netzlaufwerken werden durch die Malware verschlüsselt und damit blockiert. Gegen Lösegeld können die Daten angeblich wieder entschlüsselt werden.

Ohne Backup gehört man zu den Verlierenden.

Keylogger

Diese Art von Malware protokolliert die Tastatureingabe und übermittelt diese an die Angreifenden. So können Benutzernamen, Passwörter und andere vertrauliche Daten ausgespäht werden.

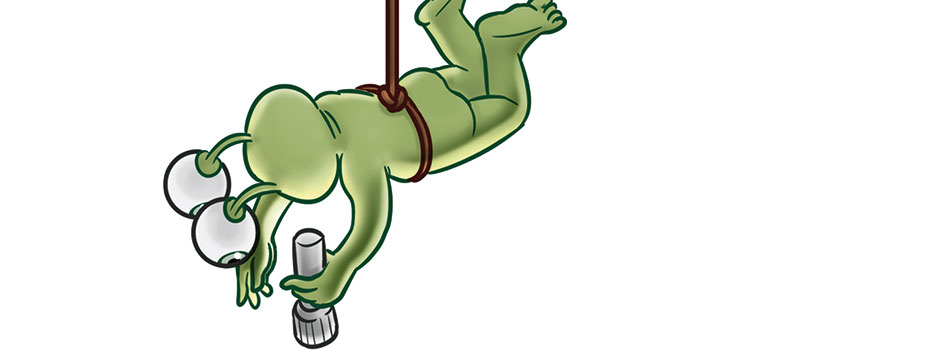

Ein Keylogger kann sich wie jede andere Malware auch als Software in einem System einnisten. Es gibt aber auch kleine, unauffällige hardwarebasierte Keylogger, die vom Angreifer zwischen Tastatur und System montiert werden können.

Rootkit

Diese Programme gelangen tief in das System und haben Zugriff auf alle zentralen Funktionen. Sie können Antiviren-Programme geschickt umgehen oder ausschalten. Für Benutzende sind sie unsichtbar. Auch hier ist oft das Ziel, Daten zu stehlen und an Dritte zu veräussern.

Konfiguration und Pflege

Vertrauenswürdige Software

Installieren Sie nur Software aus vertrauenswürdigen Quellen.

Sie muss in jedem Fall korrekt lizensiert sein. Das betrifft auch Open Source Software.

Updates

- Installieren Sie auf allen Geräten regelmässig die Aktualisierungen (Updates) der Firmware, des Betriebssystems und aller installierten Anwendungen und Apps immer möglichst sofort.

- Denken Sie daran, dass in den meisten Fällen ein Neustart nötig ist, damit ein Update aktiv wird.

- Konfigurieren Sie Ihre Geräte nach Möglichkeit so, dass Updates automatisch heruntergelanden und installiert werden.

- Prüfen Sie von Zeit zu Zeit, ob Updates zur Verfügung stehen und führen Sie diese durch. Insbesondere Firmware wird oft nicht über automatische Updates verteilt.

Deinstallation von nicht benötigter Software

Trennen Sie sich von Software, die Sie nicht mehr nutzen. Deinstallieren Sie diese gemäss Herstelleranweisungen.

Nutzen Sie ein Virenschutzprogramm, wie beispielsweise Sophos, Windows Defender oder andere.

- Wenn Ihre Geräte von einer IT-Support-Gruppe betreut werden, sollte ein Virenschutz installiert sein. Fragen Sie im Zweifelsfall nach.

- Achten Sie darauf, dass das Programm regelmässig, mindestens stündlich, aktualisiert wird.

- Lassen Sie sich gelegentlich anzeigen, wann die letzten Updates geladen wurden. In den meisten Fällen können Sie das mit einem Klick auf das Icon des Programms herausfinden.

- Deaktivieren Sie den Virenschutz nicht.

Wenn Sie ein Gerät entsorgen oder andere weitergeben möchten, stellen Sie sicher, dass Sie zuvor alle Daten unwiederbringlich löschen.

- Löschen Sie die Speichermedien vollständig. Folgen Sie dabei den Herstellerempfehlungen oder kontaktieren Sie den zuständigen IT-Support.

- Achten Sie auch die auf den Geräten hinterlegten Accounts (AppleID etc.)

Bei Unsicherheiten können Sie den für Sie zuständigen IT-Support kontaktieren oder den jeweiligen Herstellerempfehlungen folgen.

- Schützen Sie alle Geräte mit Passwörtern, PINs, Fingerabdruck, FaceId oder ähnlichen Mechanismen.

- Nutzen Sie eine Bildschirmsperre, die nach einigen Minuten Inaktivität automatisch aktiviert wird und nur mit Ihrem Fingerabdruck, Passwort o.ä. wieder ausgeschaltet werden kann.

- Wenn Sie viel unterwegs arbeiten, schützt ein Bildschirmfilter vor neugierigen Blicken. Ihr zuständiger IT-Support kann Sie bei der Beschaffung unterstützen.

- Verdecken Sie Ihre Web-Kamera mit einem Webcam-Cover.

Überprüfen Sie - insbesondere an fremden Computern - ob zwischen Maus, Tastatur und dem Computer ein verdächtiges Gerät zwischengeschaltet ist. Das könnte ein Hardware-Keylogger sein.

Im Zweifelsfall führen Sie keine Anmeldung (kein Login) auf perönslichen oder sensitiven Services, wie beispielsweise IT-Services der ETH Zürich, E-Mail, Online-Banking oder PayPal durch.

Wirksamen Schutz in einem öffentlichen WLAN bietet eine Transportverschlüsselung: Nutzen Sie VPN, um Verbindung zur ETH Zürich aufzunehmen.